Die meisten Benutzer sind mit Windows Defender vertraut (das integrierte Antiviren -Tool in Windows -Sicherheit), die das System kontinuierlich für verdächtige Softwareaktivitäten überwacht und auch gefährliche Eindringlinge basierend auf einer Datenbank mit Virusdefinitionen identifiziert und blockiert.

Keine Antiviren -Software kann jedoch verhindern, dass Benutzer Programme installieren, die den Zugriff auf den PC wie die griechischen Krieger mit ihrem Trojanischen Pferd eröffnen.

Um dies zu verhindern, ist es ratsam, die grundlegende Konfiguration des Computers der Whitelist zu erhalten. Whitelisting bedeutet, dass Sie als Administrator eine Liste aller zulässigen Programme erstellen.

Weitere Lektüre: Die beste Antivirensoftware

Alle später hinzugefügten Anwendungen werden automatisch von Windows blockiert und am Laufen verhindert – es sei denn, Sie fügen sie auch Ihrer Whitelist hinzu.

Auf diese Weise können Sie verhindern, dass Familienmitglieder, Schulklassen oder Mitarbeiter virus-infizierte Programme heimlich auf Ihren PC herunterladen.

Gleichzeitig bietet Whitelisting auch zusätzlichen Schutz gegen bisher unbekannte Malware, die nicht von den Virus -Definitionslisten abgedeckt wird.

Ein Whitelist für Programme

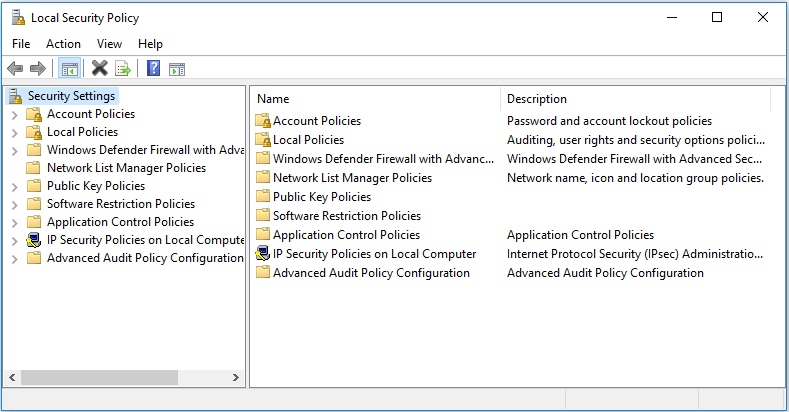

Das Tool für lokale Sicherheitsrichtlinien ist sowohl in Windows Pro als auch in Home enthalten. In der Heimversion muss es jedoch zunächst über die Eingabeaufforderung integriert werden.

Microsoft

Um einen Whitelist zu konfigurieren, benötigen Sie die lokalen Sicherheitsrichtlinien für das Windows On-Board-Tool.

Es ist in den Pro -Versionen von Windows 10 und 11 sowie in den Enterprise -Versionen enthalten. Die lokale Sicherheitsrichtlinie ist auch in Windows 10 und 11 zu Hause enthalten, muss jedoch zunächst in das System integriert werden.

Sie können am Ende des Artikels in der Box „Lokale Sicherheitsrichtlinien in Windows Home aktivieren“ lesen.

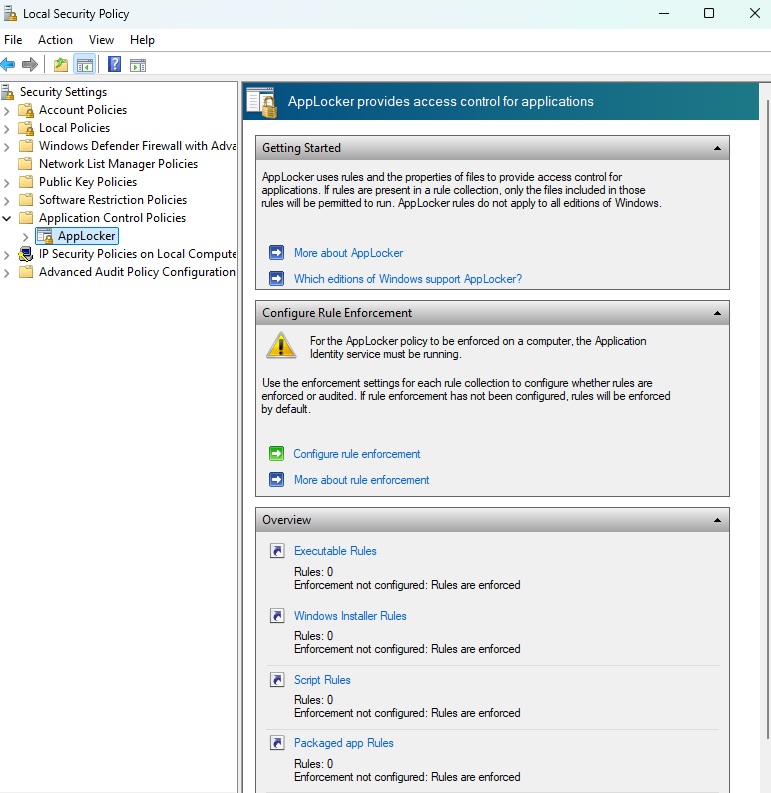

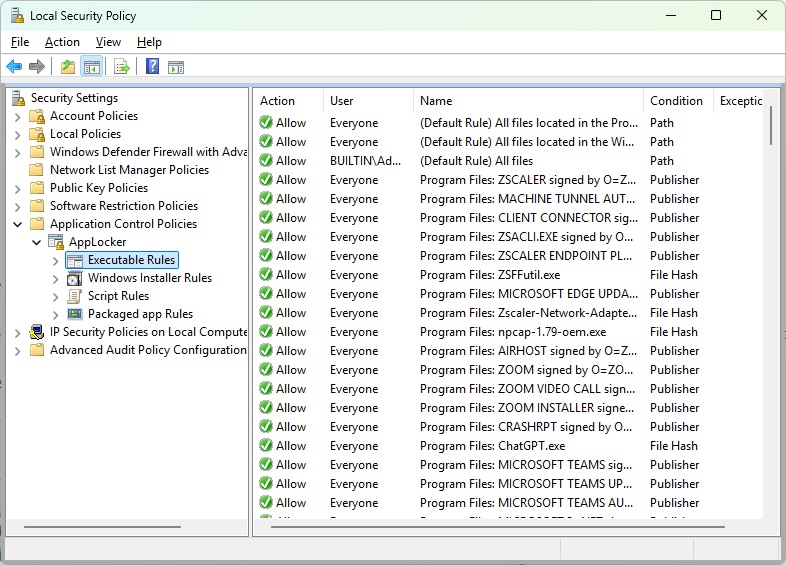

Sie können die lokale Sicherheitsrichtlinie verwenden, um die Windows Applocker -Funktion zu konfigurieren, die seit Windows 10 1809 in allen Windows -Versionen enthalten ist.

Applocker arbeitet mit Regeln – bekannt als Richtlinien – und ist daher mit der Windows -Firewall vergleichbar. Sie können mit der Funktion sowohl einen Whitelist als auch eine schwarze Liste erstellen.

Auf einer Blacklist können alle Anwendungen ausführen und nur einige explizit benannte Programme blockieren. Da jedoch täglich Tausende neuer Malware -Programme mit neuen Namen und Dateien erscheinen, ist es praktischer, einen Whitelist vorhandenen, genehmigten Programmen zu konfigurieren und alles andere zu blockieren.

Verwenden Sie das Tool für lokale Sicherheitsrichtlinien, um die Anwendungssteuerung für Applocker -Anwendungen zu konfigurieren, die seit Windows 10 1809 im Betriebssystem verfügbar ist.

Gießerei

Richten Sie den Applocker Whitelist ein

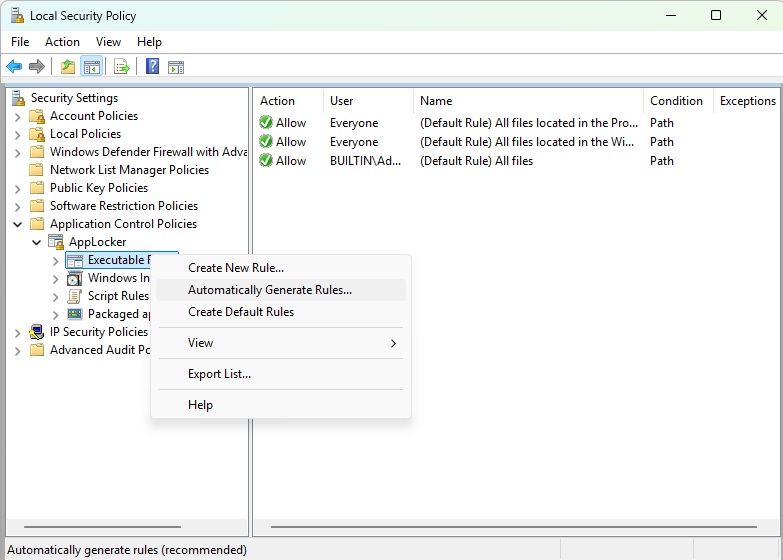

Typ Secpol Klicken Sie im Feld Taskleistensuch und klicken Sie auf den gleichnamigen Treffer, um die lokalen Sicherheitsrichtlinien zu öffnen. Dann geh zu Anwendungssteuerungsrichtlinien> Applocker. Dort finden Sie vier Unterordner. Der Ordner „ausführbare Regeln“ ist interessant, er befasst sich mit Dateien mit den Extensions Exe und Com.

Die Regeln können für jedes Programm einzeln angepasst werden. Dies ist jedoch zeitaufwändig und kompliziert. Microsoft hat daher die Option zur Zuweisung einer Standardregel an Anwendungen beigefügt, die für die meisten Zwecke geeignet sind.

Um eine Standardregel zuzuweisen, klicken Sie mit der rechten Maustaste auf Ausführbare Regeln und wählen Sie “Standardregeln erstellen”; und dann rechts -klicken Sie auf Ausführbare Regeln Wählen Sie erneut “Automatisch Regeln generieren”.

Gießerei

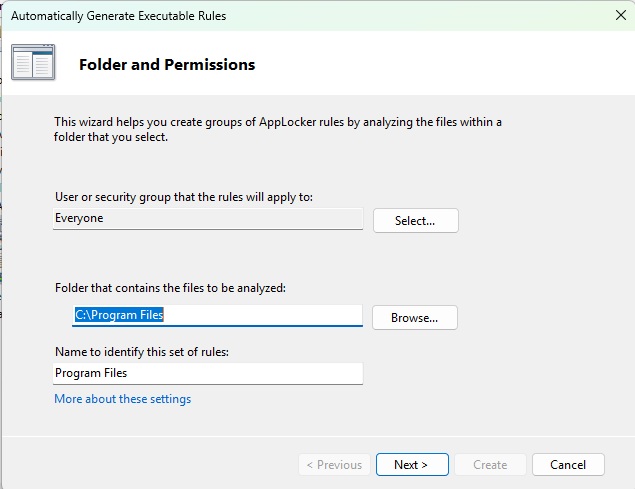

Dies startet einen Assistenten, in dem der Ordner C: \ Programme ausgewählt ist. Nachdem Sie auf “Weiter” geklickt haben, werden Sie in das Fenster “Regelneinstellungen” gebracht.

Dort können Sie zwischen den Optionen “Datei -Hash” und “Pfad” wählen. Hierbei handelt es sich um die Art und Weise, wie Applocker Programme identifizieren sollte: durch den Hash -Wert seiner EXE- oder COM -Datei oder durch den Pfad, in dem sie installiert sind.

Ein Dateiname wie notepad.exe eignet sich nicht zur Identifizierung einer Anwendung, da viele Malware -Programme die Namen typischer Windows -Tools verwenden, um sich selbst zu verschleiern. Lassen Sie die Standardeinstellung “Datei -Hash” und klicken Sie auf “Weiter”.

Applocker erstellt nun die Regeln für die Anwendungen unter C: \ Programmdateien. Klicken Sie auf “Erstellen”, um zu bestätigen. Wiederholen Sie den Vorgang für die Ordner C: \ Programme (x86) und C: \ Windows.

Geben Sie nach Definieren der Standardregeln die Ordner an, auf die diese Regeln angewendet werden sollten. Der Regelassistent schlägt C: \ Programme oder C: \ Programmdateien als erster Ordner vor.

Gießerei

Anwendungsidentität aktivieren

Damit Applocker funktioniert, muss die Windows -Service -Anwendungsidentität aktiv sein.

Typ Dienstleistungen in das Suchfeld in der Taskleiste und klicken Sie mit demselben Namen auf den Klicken. Doppelklicken Sie in der Liste “Anwendungsidentität” und drücken Sie die Taste “Start”.

Wenn Sie jetzt versuchen, ein Programm außerhalb der oben genannten Ordner anzurufen, erhalten Sie die Fehlermeldung “Diese App wurde vom Systemadministrator blockiert.”

Sobald die Konfiguration abgeschlossen ist, zeigt Applocker eine lange Liste von Anwendungen an, die vom Whitelist ausgeführt werden dürfen.

Gießerei

Nur Anwendungen in den Ordnern C: \ Programme, C: \ Programme (x86) und C: \ Windows können jetzt aufgerufen werden. Applocker hat diese Programme zur Whitelist hinzugefügt.

Standardnutzern ist jedoch nicht möglich, diesen Ordnern weitere Programme hinzuzufügen, da in diesen Ordnern keine Schreibberechtigungen vorhanden sind. Dies ist für Benutzer mit Administratorrechten vorbehalten.

Diese Konfiguration bietet Ihnen einen effektiven Schutz vor Virusprogrammen, die in das System eindringen. Darüber hinaus können Benutzer ohne Administratorrechte ihre eigene Software nicht mehr installieren. Zugriff auf Dokumente, Bilddateien, Videos, Musik usw. bleibt unberührt.

Versuchen Sie, ob Sie auf diese Weise mit Fenstern arbeiten können. Bitte beachten Sie, dass alle unter C: \ Benutzer installierten EXE- und COM -Dateien in anderen Ordnern, die nicht im Whitelist enthalten sind, blockiert sind.

Wenn Probleme auftreten, müssen Sie nur Fenster neu starten. Da der Starttyp des Anwendungsidentitätsdienstes auf „Handbuch“ eingestellt ist, wird er nach dem Neustart deaktiviert. Dies deaktiviert auch Applocker.

Wenn Sie Applocker dauerhaft aktivieren möchten, rufen Sie die Eigenschaften des Dienstes erneut auf, ändern Sie den „Starttyp“ in „automatisch“ und bestätigen Sie mit „OK“. Der Dienst wird dann jedes Mal geladen, wenn Windows gestartet wird und Applocker aktiviert wird.

Wenn die Änderung des Starttyps mit der Meldung „Zugriff verweigert“ fehlschlägt, rufen Sie den Registrierungseditor regedit.exe an, gehen Sie in den Ordner

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\AppIDSvc folder und geben Sie ein “2” für den Schlüssel “Start” ein. Die Änderung ist sofort wirksam und kann nicht mehr über die Eigenschaften des Dienstes rückgängig gemacht werden. Um zum manuellen Starttyp zurückzukehren, öffnen Sie den Registrierungseditor und geben Sie einen „3“ in den oben genannten Schlüssel ein.

Wenn Sie Ihr Windows-System versehentlich gesperrt haben, damit Sie nicht mehr auf den Registrierungseditor zugreifen können, klicken Sie mit der rechten Maustaste in der Taskleiste und öffnen Sie im folgenden Menü „Terminal (Administrator)“.

Sie können den Editor auch aus der Befehlszeile öffnen, indem Sie Regedit eingeben. Stellen Sie dann – wie oben beschrieben – den manuellen Startentyp erneut ein und starten Sie Windows neu.

Um Applocker dauerhaft auszuschalten, wählen Sie die ausführbaren Regeln in lokalen Gruppenrichtlinien aus, klicken Sie mit der rechten Maustaste auf die Liste und klicken Sie auf “Löschen”.

Cyberlock als Alternative zu Applocker

Applocker bietet viele weitere Optionen, als wir in diesem Artikel beschreiben können. Der Cyberlock Tool ist noch umfassender.

Es wurde zuvor als Freeware unter dem Namen verteilt Voodooshield und muss jetzt unter dem neuen Namen für 30 US -Dollar lizenziert werden. Sie können das Programm 15 Tage kostenlos testen.

Nach der Installation scannt CyberLock die Windows -Installation, macht einen Schnappschuss der gefundenen Anwendungen und erstellt einen Whitelist.

Sobald Sie eine Anwendung herunterladen, installieren oder deinstallieren oder eine nicht signierte Anwendung starten, zeigt die Software in der Taskleistenecke ein Benachrichtigungsfenster an.

Dort müssen Sie eine der drei Optionen “Block”, “Sandbox” oder “Installation”/”erlauben” auswählen. Sie haben 20 Sekunden Zeit, um dies zu tun. Wenn Sie nicht antworten, storniert Cyberlock den Installationsprozess ab.

Der Vorgänger von Applocker war die in Windows seit XP enthaltene Software -Restriktionsrichtlinien (SRP). Microsoft hat diese Funktion jedoch mit Windows 11 22H2 deaktiviert.

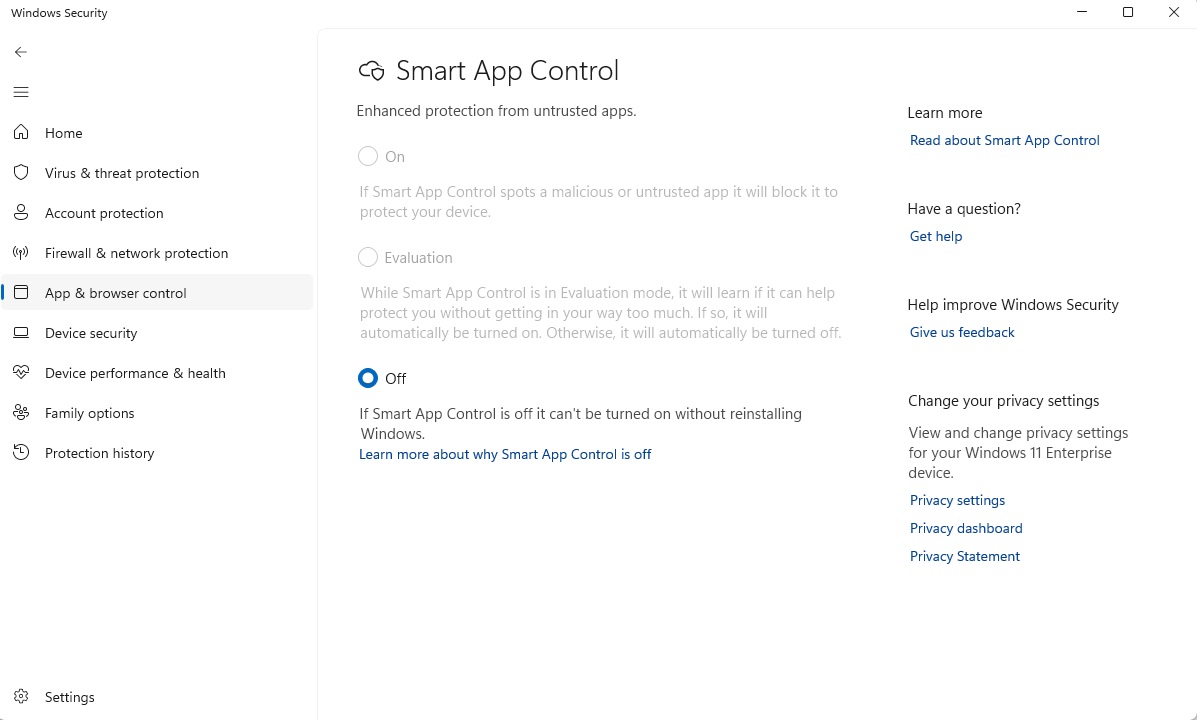

Windows Smart App Control wird nur aktiviert, wenn Sie hauptsächlich mit digital signierten Standardanwendungen arbeiten.

Gießerei

Ein weiteres Whitelisting -Tool ist bestenfalls geeignet, um zu verhindern, dass Windows -Newcomer potenziell gefährliche Software installieren. Im Einstellungen Von Windows können Sie die Option “Microsoft Store (empfohlen)” unter auswählen Apps> Erweiterte Einstellungen für AppS.

Windows -Benutzer können dann nur verifizierte Programme aus dem Geschäft installieren. Dieser Block kann jedoch leicht umgangen werden, beispielsweise mit dem Befehlszeilenwerkzeug Wingetwas in den neueren Windows-Versionen vorinstalliert ist.

Sie können auch “Smart App Control” in der finden Einstellungen unter Privatsphäre & Sicherheit> Windows Security> App & Browser -Kontrol. Die Funktion ist zunächst nach einer Windows -Installation inaktiv und überwacht Ihre Arbeit auf dem PC in einem Bewertungsmodus.

Wenn Sie feststellen, dass Sie hauptsächlich mit Standardprogrammen wie Word, Excel, Acrobat, gemeinsamen Grafikanwendungen usw. arbeiten, wird es nach einigen Wochen aktiv und ermöglicht dann nur die Installation von Software, die entweder eine digitale Signatur aufweist oder die Prüfung übergibt von einer Cloud-basierten KI.

Wenn Sie andererseits häufig eher unbekannte Tools verwenden, bleibt die Smart App -Steuerung deaktiviert. Als Benutzer haben Sie keinen Einfluss darauf.

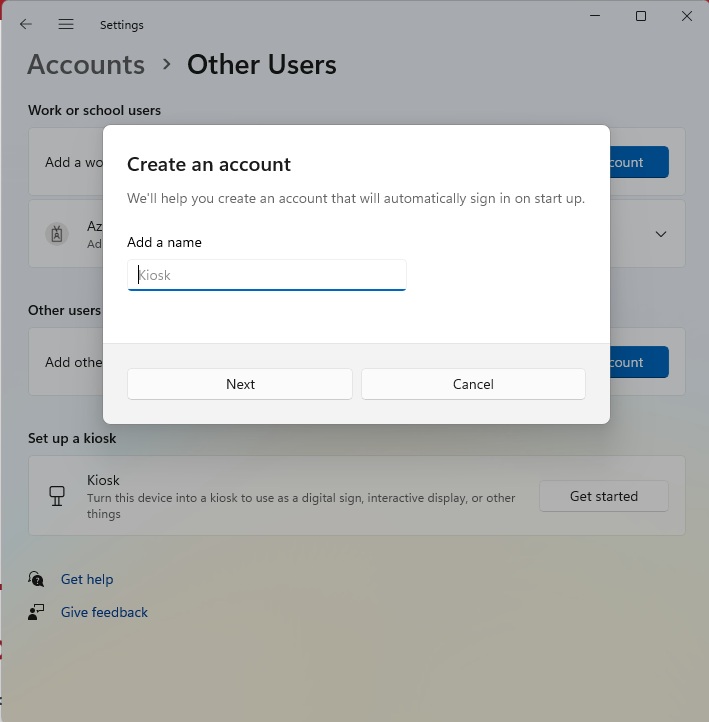

Im Kiosk -Modus ermöglicht Windows nur eine einzelne Anwendung aus. Dieser Modus ist für Präsentationen im Speicher Windows, bei Informationsereignissen oder bei Marketingveranstaltungen gedacht.

Gießerei

Der Kiosk -Modus in Windows hingegen bietet konfigurierbare Whitelisting. Sie können über darüber zugreifen Einstellungen und da unter Konten> andere Benutzer> KIOsk.

Klicken Sie auf “Lass uns gehen”, um einen Assistenten zu starten, mit dem Sie ein neues Benutzerkonto einrichten können, das automatisch ausgewählt und angemeldet ist, wenn Windows startet.

Dieses Konto kann nur verwendet werden, um eine einzelne, frei konfigurierbare Anwendung auszuführen. Der Kiosk -Modus ist beispielsweise für Geschäfte beabsichtigt, die immer dieselbe Präsentation in ihrem Geschäftfenster anzeigen möchten.

Aktivieren Sie die lokalen Sicherheitsrichtlinien in Windows Home

Das Tool für lokale Sicherheitsrichtlinien ist Teil von Windows 10 und 11 Pro und der Enterprise -Versionen von Windows. Es ist auch in Windows 10 und 11 Home enthalten, aber nicht in das System integriert.

Um dies zu ändern, benötigen Sie die Eingabeaufforderung. Geben Sie CMD im Suchfenster des Startmenüs ein und klicken Sie im folgenden Fenster auf der rechten Seite auf “AS Administrator”. Geben Sie den Befehl ein

Für%f in (″%systemRoot%\ Servicing \ Pakete \ Microsoft-Windows-Grobolicy-ClientTools-Package ~*.mum ″) tun (dism /online /norestart /add-package: ″%f ″)

und drücken Sie die Eingabetaste. Sobald die Verarbeitung abgeschlossen ist, fahren Sie mit dem Befehl fort

Für%f in (″%systemRoot%\ Servicing \ Pakete \ Microsoft-Windows-Groupic-Clientextensions-Package ~*.mum ″) do (dism /online /norestart /add- paket: ″%f ″)

Sie können dann die lokalen Sicherheitsrichtlinien über das Startmenü suchen und aufrufen.

Dieser Artikel erschien ursprünglich in unserer Schwesterpublikation PC-Welt und wurde übersetzt und aus Deutsch lokalisiert.

Source link